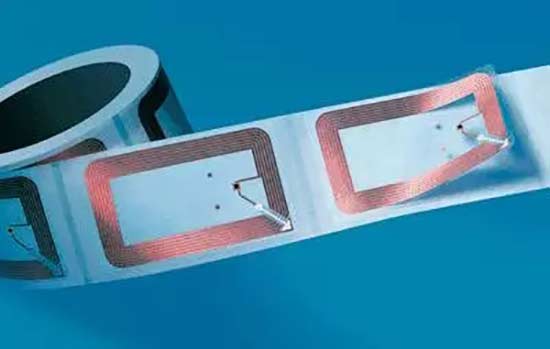

一、RFID芯片攻击技术

根据是否破坏芯片的物理封装可以将标签的攻击技术分为破坏性攻击和非破坏性攻击两类。

破坏性攻击:初期与芯片反向工程一致:使用发烟硝酸去除包裹裸片的环氧树脂、用丙酮/去离子水/异丙醇清洗、氢氟酸超声浴进一步去除芯片的各层金属。去除封装后,通过金丝键合恢复芯片功能焊盘与外界的电器连接,最后手动微探针获取感兴趣的信号。

非破坏性攻击:针对于具有微处理器的产品,手段有软件攻击、窃听技术和故障产生技术。软件攻击使用微处理器的通信接口,寻求安全协议、加密算法及其物理实现弱点;窃听技术采用高时域精度的方法分析电源接口在微处理器正常工作中产生的各种电磁辐射的模拟特征;故障产生技术通过产生异常的应用环境条件,使处理器发生故障从而获得额外的访问路径。

二、破坏性攻击及防范

1.版图重构

通过研究连接模式和跟踪金属连线穿越可见模块,如ROM、RAM、EEPROM、指令译码器的边界,可以迅速识别芯片上的一些基本结构如数据线和地址线。

版图重构技术也可以获得只读型ROM的内容。ROM的位模式存储在扩散层中,用氢氟酸去除芯片各覆盖层后,根据扩散层的边缘易辨认出ROM的内容。在基于微处理器的RFID设计中,ROM可能不包含任何加密的密钥信息,但包含足够的I/O、存取控制、加密程序等信息。因此推荐使用FLASH或EEPROM等非易失性存储器存放程序。

2.存储器读出技术

在安全认证过程中,对于非易失性存储器至少访问一次数据区,因此可以使用微探针监听总线上的信号获取重要数据。为了保证存储器数据的完整性,需要再每次芯片复位后计算并检验一下存储器的校验结果,这样提供了快速访问全部存储器的攻击手段。

3.非破坏性攻击及其防范

微处理器本质上是成百上千个触发器、寄存器、锁存器和SRAM单元的集合,这些器件定义了处理器的当前状态,结合组合逻辑即可知道下一时钟的状态。

每个晶体管和连线都具有电阻和电容特性,其温度、电压等特性决定了信号的传输延时。

触发器在很短时间间隔内采样并和阈值电压比较。

触发器仅在组合逻辑稳定后的前一状态上建立新的稳态。

在CMOS门的每次翻转变化中,P管和N管都会开启一个短暂的时间,从而在电源上造成一次短路。如果没有翻转则电源电流很小。

当输出改变时,电源电流会根据负载电容的充放电而变化。

三、常见的攻击手段

1.电流分析攻击

2.故障攻击

观众火热报名中!同期活动亮点纷呈,ES SHOW 2025深圳元器件展10月28-30日邀你共鉴!

观众火热报名中!同期活动亮点纷呈,ES SHOW 2025深圳元器件展10月28-30日邀你共鉴! 品英Pickering为光电信息领域提供先进的开关、仿真方案和测试系统

品英Pickering为光电信息领域提供先进的开关、仿真方案和测试系统 品英Pickering公司仿真方案和测试系统满足航电设备可靠性和安全性等更高要求

品英Pickering公司仿真方案和测试系统满足航电设备可靠性和安全性等更高要求 台积电先进封装订单激增,消息称英伟达独揽七成产能

台积电先进封装订单激增,消息称英伟达独揽七成产能

慧聪电子网微信公众号

慧聪电子网微信公众号

慧聪电子网微信视频号

慧聪电子网微信视频号

精彩评论